Dekompilátor JEB - JEB decompiler

| |

| |

| Původní autoři | Nicolas Falliere |

|---|---|

| Vývojáři | PNF Software, Inc. |

| Stabilní uvolnění | 3.27 / 24. listopadu 2020[1] |

| Napsáno | Jáva |

| Operační systém | Microsoft Windows, Mac OS X, Linux |

| Plošina | Jáva |

| Typ | Reverzní inženýrství |

| Licence | Proprietární |

| webová stránka | www |

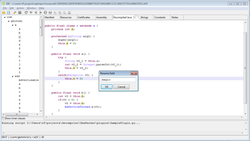

JEB je demontážník a dekompilátor software pro Android aplikace[2] a nativní strojový kód. Rozkládá se Dalvik bytecode na Zdrojový kód Java, a MIPS, PAŽE, x86 32-bit, x86 64-bit strojový kód do C zdrojový kód. The shromáždění a zdrojové výstupy jsou interaktivní a mohou být refaktorováno. Uživatelé mohou také psát své vlastní skripty a pluginy pro rozšíření funkčnosti JEB.

Verze 2.2 představila ladicí moduly Androidu pro Dalvik a nativní (Intel, ARM, MIPS) kód. Uživatelé mohou „bez problémů ladit bajtkód Dalvik a nativní strojový kód pro všechny aplikace [...] včetně těch, které ladění výslovně neumožňují“.[3]

Verze 2.3 představila dekompilátory nativního kódu. První dekompilátor, který byl dodáván s JEB, byl 32bitový interaktivní dekompilátor MIPS.

JEB 3 je dodáván s dalšími dekompilátory, včetně Intel x86, Intel x86-64, WebAssembly (wasm), Ethereum (evm), Libra blockchain (libravm).

Dějiny

JEB je první dekompilátor Dalvik, který poskytuje interaktivní výstup, protože reverzní inženýři mohou zkoumat křížové odkazy, vkládat komentáře nebo přejmenovávat položky, jako jsou třídy a metody. Kdykoli je to možné, má uživatel přístup k korespondenci mezi bytecode a dekompilovaným kódem Java. Ačkoli je JEB označen jako dekompilátor, poskytuje také úplné zobrazení APK (manifest, prostředky, certifikáty atd.). An API umožňuje uživatelům přizpůsobit nebo automatizovat akce pomocí skriptů a doplňků Krajta a Java.

Název může být odkazem na známý bezpečnostní software IDA, jako „JEB“ = rot1 („IDA“).

Dekompilátory

JEB je dodáván s následujícími proprietárními a open-source doplňky dekompilátoru:

- Dalvik bytecode do Javy

- Java bytecode do Java

- MIPS strojový kód do C.

- ARM strojový kód do C.

- Strojový kód Intel x86 / x86-64 do C.

- WebAssembly bytecode do C.

- Bajtový kód EVM (kompilované inteligentní smlouvy Ethereum) do Pevnost -jako zdrojový kód

- Bajtový kód váhy[4] (kompilované moduly libravm běží na blockchainu Libra) do zdrojového kódu podobného mvir (Move IR)

Ostatní doplňky

JEB se dodává se značným počtem disassemblerů a debuggerových pluginů.[5]

JEB umožňuje analyzovat jakýkoli formát souboru přidáním nativních pluginů nebo pluginů třetích stran. Mezi příklady patří: plugin analyzátoru PDF (proprietární), plugin XLS pro dokumenty (open-source).

Viz také

Reference

- ^ Seznam změn JEB

- ^ Chell a kol. Příručka hackera mobilní aplikace Stránka 240-241. 2015

- ^ Stránka s popisem produktu JEB

- ^ Úložiště GitHub

- ^ Funkce Matrix