Správa zabezpečení ITIL - ITIL security management - Wikipedia

tento článek potřebuje další citace pro ověření. (Srpna 2016) (Zjistěte, jak a kdy odstranit tuto zprávu šablony) |

Správa zabezpečení ITIL popisuje strukturované začlenění zabezpečení do organizace. ITIL správa zabezpečení je založena na normě ISO 27001. „ISO / IEC 27001: 2005 pokrývá všechny typy organizací (např. Obchodní podniky, vládní agentury, neziskové organizace).[1] ISO / IEC 27001: 2005 specifikuje požadavky na zavedení, implementaci, provoz, monitorování, revizi, údržbu a zdokonalení dokumentovaného systému řízení bezpečnosti informací v kontextu celkových obchodních rizik organizace. Specifikuje požadavky na implementaci bezpečnostních kontrol přizpůsobených potřebám jednotlivých organizací nebo jejich částí. ISO / IEC 27001: 2005 je navržen tak, aby zajistil výběr adekvátních a přiměřených bezpečnostních kontrol, které chrání informační aktiva a poskytují důvěru zúčastněným stranám. “

Základní koncept řízení bezpečnosti je informační bezpečnost. Primárním cílem informační bezpečnosti je kontrola přístupu k informacím. Hodnota informací je to, co musí být chráněno. Mezi tyto hodnoty patří důvěrnost, integrita a dostupnost. Odvozené aspekty jsou soukromí, anonymita a ověřitelnost.

Cíl správy zabezpečení má dvě části:

- Bezpečnostní požadavky definované v dohody o úrovni služeb (SLA) a další externí požadavky, které jsou specifikovány v podkladových smlouvách, legislativě a možných interních nebo externích uložených zásadách.

- Základní zabezpečení, které zaručuje kontinuitu správy. To je nezbytné k dosažení zjednodušené správy úrovně služeb pro zabezpečení informací.

SLA definují bezpečnostní požadavky spolu s legislativou (je-li relevantní) a dalšími smlouvami. Tyto požadavky mohou fungovat jako klíčové indikátory výkonu (KPI), které lze použít pro správu procesů a pro interpretaci výsledků procesu správy zabezpečení.

Proces správy zabezpečení se týká dalších procesů ITIL. V této konkrétní části jsou však nejzřetelnějšími vztahy vztahy k správa úrovně služeb, řešení incidentů a řízení změn procesy.

Správa zabezpečení

Správa zabezpečení je nepřetržitý proces, se kterým lze srovnávat W. Edwards Deming kruh kvality (Plánovat, dělat, kontrolovat, jednat ).

Vstupy jsou požadavky od klientů. Požadavky jsou přeloženy do bezpečnostních služeb a metrik zabezpečení. Klient i dílčí proces plánu ovlivňují SLA. SLA je vstupem jak pro klienta, tak pro celý proces. Poskytovatel vytváří bezpečnostní plány pro organizaci. Tyto plány obsahují zásady a dohody na provozní úrovni. Bezpečnostní plány (Plan) se poté implementují (Do) a implementace se poté vyhodnotí (Check). Po vyhodnocení jsou plány a realizace plánu zachovány (zákon).

Činnosti, výsledky / produkty a proces jsou dokumentovány. Externí zprávy jsou psány a zasílány klientům. Klienti jsou poté schopni přizpůsobit své požadavky na základě informací získaných prostřednictvím zpráv. Poskytovatel služeb může dále upravit svůj plán nebo implementaci na základě svých zjištění tak, aby vyhověl všem požadavkům uvedeným ve smlouvě SLA (včetně nových požadavků).

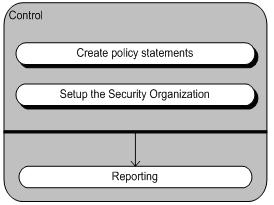

Řízení

První aktivitou v procesu správy zabezpečení je podproces „Control“. Dílčí proces Control organizuje a spravuje proces správy zabezpečení. Dílčí proces Control definuje procesy, rozdělení odpovědnosti za prohlášení o zásadách a rámec řízení.

Rámec správy zabezpečení definuje dílčí procesy pro vývoj, implementaci a hodnocení do akčních plánů. Dále rámec řízení definuje, jak by měly být výsledky hlášeny klientům.

| Činnosti | Dílčí aktivity | Popisy |

|---|---|---|

| Řízení | Implementovat zásady | Tento proces popisuje konkrétní požadavky a pravidla, která je třeba splnit, aby bylo možné implementovat správu zabezpečení. Proces končí prohlášení o zásadách. |

| Nastavte organizaci zabezpečení | Tento proces nastavuje organizace pro informační bezpečnost. Například v tomto procesu jsou stanoveny odpovědnosti. Tento proces končí rámec řízení bezpečnosti. | |

| Hlášení | V tomto procesu je celý proces cílení dokumentován konkrétním způsobem. Tento proces končí zprávy. |

Model metaprocesu kontrolního dílčího procesu je založen na a UML diagram činnosti a poskytuje přehled o činnostech dílčího procesu kontroly. Šedý obdélník představuje řídicí podproces a menší tvary paprsku uvnitř představují činnosti, které se v něm odehrávají.

| Pojem | Popis |

|---|---|

| Kontrolní dokumenty | Řízení je popis toho, jak je správa zabezpečení organizována a jak je spravována. |

| Prohlášení o zásadách | Prohlášení o zásadách stanoví konkrétní požadavky nebo pravidla, která musí být splněna. V informační bezpečnost říše, politiky jsou obvykle bodově specifické a pokrývají jednu oblast. Například zásady „přijatelného použití“ pokrývají pravidla a předpisy pro vhodné používání výpočetních zařízení. |

| Rámec správy zabezpečení | Rámec správy zabezpečení je zavedený rámec řízení, který má iniciovat a kontrolovat implementaci zabezpečení informací v organizaci a spravovat průběžné poskytování zabezpečení informací. |

Model metadat řídicího podprocesu je založen na UML třídní diagram. Obrázek 2.1.2 ukazuje metamodel řídicího podprocesu.

Obrázek 2.1.2: Dílčí proces řízení modelu metaprocesu

CONTROL obdélník s bílým stínem je otevřený komplexní koncept. To znamená, že ovládací obdélník se skládá z kolekce (pod) konceptů.

Obrázek 2.1.3 je model procesních dat řídicího podprocesu. Ukazuje integraci těchto dvou modelů. Tečkované šipky označují koncepty, které jsou vytvořeny nebo upraveny v odpovídajících aktivitách.

Obrázek 2.1.3: Dílčí proces řízení modelu procesních dat

Plán

Dílčí proces Plán obsahuje aktivity, které ve spolupráci s správa úrovně služeb vést do sekce (informace) Zabezpečení v SLA. Dílčí proces Plán dále obsahuje činnosti, které souvisejí s podpůrnými smlouvami, které jsou specifické pro (informační) bezpečnost.

V dílčím procesu Plán jsou cíle formulované v SLA specifikovány ve formě dohod na operační úrovni (OLA). Tyto smlouvy OLA lze definovat jako plány zabezpečení pro konkrétní entitu interní organizace poskytovatele služeb.

Kromě vstupu dohody SLA pracuje dílčí proces Plan také s prohlášeními o zásadách samotného poskytovatele služeb. Jak již bylo řečeno, tato prohlášení o zásadách jsou definována v kontrolním dílčím procesu.

Dohody na provozní úrovni pro informační bezpečnost jsou nastaveny a implementovány na základě procesu ITIL. To vyžaduje spolupráci s dalšími procesy ITIL. Například pokud si řízení zabezpečení přeje změnit IT infrastruktura za účelem zvýšení bezpečnosti budou tyto změny prováděny prostřednictvím řízení změn proces. Správa zabezpečení poskytuje vstup (žádost o změnu) pro tuto změnu. Manažer změn je odpovědný za proces řízení změn.

| Činnosti | Dílčí činnosti | Popisy |

|---|---|---|

| Plán | Vytvořte sekci Zabezpečení pro SLA | Tento proces obsahuje aktivity, které vedou k odstavcům dohod o zabezpečení v dohodách o úrovni služeb. Na konci tohoto procesu Bezpečnostní je vytvořena část dohody o úrovni služeb. |

| Vytvářejte podpůrné smlouvy | Tento proces obsahuje činnosti, které vedou k podpoře smluv. Tyto smlouvy jsou specifické pro bezpečnost. | |

| Vytvářejte dohody na provozní úrovni | Obecné formulované cíle v SLA jsou specifikovány v dohodách na provozní úrovni. Tyto dohody lze považovat za bezpečnostní plány pro konkrétní organizační jednotky. | |

| Hlášení | V tomto procesu je celý proces vytváření plánu dokumentován konkrétním způsobem. Tento proces končí zprávami. |

Plán se skládá z kombinace neuspořádaných a objednaných (dílčích) aktivit. Dílčí proces obsahuje tři komplexní činnosti, které jsou uzavřenými činnostmi a jednu standardní činnost.

| Pojem | Popis |

|---|---|

| Plán | Formulovaná schémata pro dohody o zabezpečení. |

| Sekce zabezpečení dohod o úrovni zabezpečení | Odstavec o dohodách o zabezpečení v písemných dohodách mezi poskytovatelem služby a zákazníkem (zákazníky), který dokumentuje dohodnuté úrovně služby pro službu. |

| Podkladové smlouvy | Smlouva s externím dodavatelem pokrývající dodávku služeb, které podporují IT organizaci při poskytování služeb. |

| Dohody na provozní úrovni | Interní dohoda týkající se poskytování služeb, které podporují IT organizaci při poskytování služeb. |

Stejně jako podproces Control je modelován podproces Plan pomocí techniky meta-modelování. Levá strana obrázku 2.2.1 je metadata modelu dílčího procesu Plan.

Obdélník Plan je otevřený (komplexní) koncept, který má agregační typ vztahu se dvěma uzavřenými (komplexními) koncepty a jedním standardním konceptem. Dva uzavřené koncepty nejsou v tomto konkrétním kontextu rozšířeny.

Následující obrázek (obrázek 2.2.1) je diagram procesních dat dílčího procesu plánu. Tento obrázek ukazuje integraci obou modelů. Tečkované šipky označují, které koncepty jsou vytvořeny nebo upraveny v odpovídajících činnostech dílčího procesu Plan.

Obrázek 2.2.1: Procesní datový model Podproces plánu

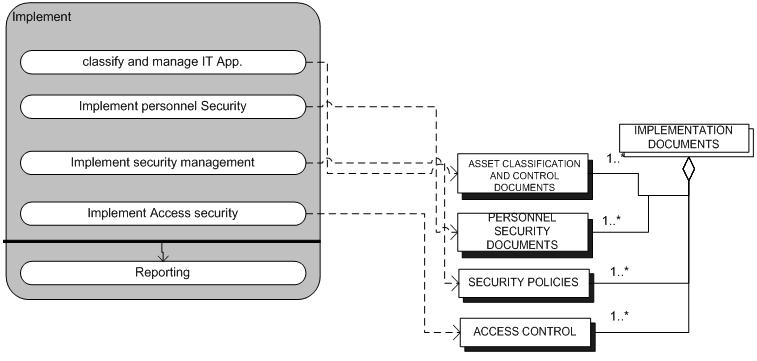

Implementace

Dílčí proces Implementace zajišťuje, že všechna opatření, jak jsou specifikována v plánech, jsou správně implementována. Během podprocesu Implementace nejsou definována ani měněna žádná opatření. Definice nebo změna opatření probíhá v podprocesu Plán ve spolupráci s Procesem řízení změn.

| Činnosti | Dílčí činnosti | Popisy |

|---|---|---|

| Nářadí | Klasifikace a správa IT aplikací | Proces formálního seskupení položky konfigurace podle typu, např. software, hardware, dokumentace, prostředí a aplikace. Proces formální identifikace změn podle typu, např. Požadavek na změnu rozsahu projektu, požadavek na změnu ověření, požadavek na změnu infrastruktury, ke kterému tento proces vede klasifikace aktiv a kontrolní dokumenty. |

| Implementovat personální zabezpečení | Přijímají se opatření zajišťující bezpečnost a důvěru zaměstnanců a opatření k předcházení trestné činnosti / podvodu. Proces končí personální zabezpečení. | |

| Implementujte správu zabezpečení | Jsou uvedeny a zdokumentovány konkrétní bezpečnostní požadavky a / nebo bezpečnostní pravidla, která musí být splněna. Proces končí bezpečnostní politiky. | |

| Implementujte řízení přístupu | Jsou uvedeny a zdokumentovány konkrétní požadavky na zabezpečení přístupu a / nebo pravidla zabezpečení přístupu, která musí být splněna. Proces končí Řízení přístupu. | |

| Hlášení | Celý implementovat jako plánovaný proces je dokumentována konkrétním způsobem. Tento proces končí zprávy. |

Levá strana obrázku 2.3.1 je metaprocesním modelem fáze implementace. Čtyři štítky s černým stínem znamenají, že tyto aktivity jsou uzavřené koncepty a v tomto kontextu se nerozšíří. Žádné šipky spojují tyto čtyři aktivity, což znamená, že tyto aktivity jsou neuspořádané a hlášení bude provedeno po dokončení všech čtyř aktivit.

Během fáze implementace jsou vytvářeny a / nebo upravovány koncepty.

| Pojem | Popis |

|---|---|

| Implementace | Dokonalá správa zabezpečení podle plánu správy zabezpečení. |

| Klasifikace majetku a kontrolní dokumenty | Komplexní soupis aktiv s odpovědností přiřazenou k zajištění zachování účinné ochrany zabezpečení. |

| Personální zabezpečení | Dobře definované popisy práce pro všechny zaměstnance, které nastiňují bezpečnostní role a odpovědnosti. |

| Bezpečnostní politiky | Dokumenty, které popisují konkrétní bezpečnostní požadavky nebo bezpečnostní pravidla, která musí být splněna. |

| Řízení přístupu | Správa sítě s cílem zajistit, aby přístup k informacím v sítích a ochraně podpůrné infrastruktury měly pouze osoby s příslušnou odpovědností. |

Vytvořené a / nebo upravené koncepty jsou modelovány pomocí techniky meta-modelování. Pravá strana obrázku 2.3.1 je meta-datový model implementačního dílčího procesu.

Implementační dokumenty jsou otevřeným konceptem a jsou v této souvislosti rozšířeny. Skládá se ze čtyř uzavřených konceptů, které nejsou rozšířeny, protože jsou v tomto konkrétním kontextu irelevantní.

Aby byly vztahy mezi těmito dvěma modely jasnější, je integrace těchto dvou modelů znázorněna na obrázku 2.3.1. Tečkované šipky běžící od aktivit k konceptům ilustrují, které koncepty jsou vytvořeny / upraveny v odpovídajících aktivitách.

Obrázek 2.3.1: Procesní datový model Implementační dílčí proces

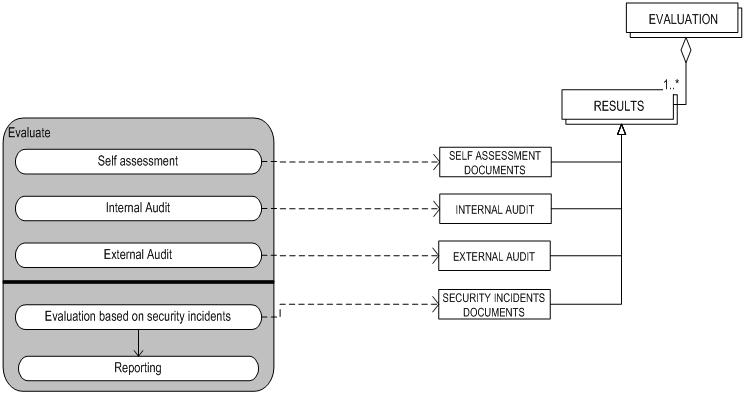

Hodnocení

Hodnocení je nezbytné k měření úspěšnosti implementace a bezpečnostních plánů. Hodnocení je důležité pro klienty (a případně i třetí strany). Výsledky dílčího procesu Hodnocení se používají k udržení dohodnutých opatření a provádění. Výsledky hodnocení mohou vést k novým požadavkům a odpovídajícím požadavkům Žádost o změnu. Poté je definována žádost o změnu a odeslána do správy změn.

Tři druhy hodnocení jsou sebehodnocení, interní audit a externí audit.

Vlastní hodnocení se provádí hlavně v organizaci procesů. Interní audity provádějí interní auditoři IT. Externí audity provádějí externí nezávislí auditoři IT. Kromě těch, které již byly zmíněny, dochází k vyhodnocení na základě komunikovaných bezpečnostních incidentů. Nejdůležitějšími činnostmi pro toto hodnocení jsou bezpečnostní monitorování IT systémů; ověřovat bezpečnostní legislativu a implementaci bezpečnostního plánu; sledovat a reagovat na nežádoucí použití IT dodávek.

| Činnosti | Dílčí aktivity | Popisy |

|---|---|---|

| Vyhodnoťte | Sebehodnocení | Prozkoumejte implementované bezpečnostní dohody. Výsledkem tohoto procesu je sebehodnocení dokumentů. |

| Interní audit | Prověřte implementované bezpečnostní dohody interním auditorem EDP. Výsledkem tohoto procesu je Interní audit. | |

| Externí audit | Prověřte implementované bezpečnostní dohody externím auditorem EDP. Výsledkem tohoto procesu je externí audit. | |

| Vyhodnocení na základě bezpečnostních incidentů | Prozkoumejte implementované dohody o zabezpečení založené na událostech zabezpečení, které nejsou součástí standardního provozu služby a které způsobují nebo mohou způsobit přerušení nebo snížení kvality této služby. Výsledkem tohoto procesu je bezpečnostní incidenty. | |

| Hlášení | Zdokumentujte proces vyhodnocení implementace konkrétním způsobem. Tento proces končí zprávy. |

Obrázek 2.4.1: Procesní datový model Podproces hodnocení

Diagram procesních dat ilustrovaný na obrázku 2.4.1 sestává z modelu metaprocesu a modelu metadat. Subproces Hodnocení byl modelován pomocí techniky meta-modelování. Tečkované šipky běžící od diagramu meta-procesu (vlevo) k diagramu meta-dat (vpravo) označují, které koncepty jsou vytvořeny / upraveny v příslušných aktivitách. Všechny aktivity ve fázi hodnocení jsou standardní aktivity. Krátký popis konceptů fáze hodnocení je uveden v tabulce 2.4.2, kde jsou koncepty uvedeny a definovány.

| Pojem | Popis |

|---|---|

| HODNOCENÍ | Vyhodnocení / kontrola implementace. |

| VÝSLEDEK | Výsledek hodnocené implementace. |

| DOKUMENTY O SAMOSTATNÉM HODNOCENÍ | Výsledek přezkoumání řízení bezpečnosti organizací samotného procesu. |

| INTERNÍ AUDIT | Výsledek přezkoumání správy zabezpečení interním auditorem EDP. |

| EXTERNÍ AUDIT | Výsledek přezkoumání správy zabezpečení externím auditorem EDP. |

| DOKUMENTY O ZABEZPEČENÍ PŘÍHOD | Výsledky vyhodnocení bezpečnostních událostí, které nejsou součástí standardního provozu služby a které způsobují nebo mohou způsobit přerušení nebo snížení kvality této služby. |

Tabulka 2.4.2: Dílčí proces hodnocení koncepce a definice Správa zabezpečení

Údržba

Z důvodu změn v organizaci a IT infrastruktuře se bezpečnostní rizika časem mění, což vyžaduje revizi bezpečnostní sekce dohod o úrovni služeb a bezpečnostních plánů.

Údržba je založena na výsledcích dílčího procesu Hodnocení a na pohledu na měnící se rizika. Tyto činnosti přinesou návrhy. Návrhy slouží buď jako vstupy pro dílčí proces plánu a cestování cyklem, nebo mohou být přijaty jako součást udržování dohod o úrovni služeb. V obou případech by návrhy mohly vést k činnostem v akčním plánu. Skutečné změny jsou prováděny procesem správy změn.

| Činnosti | Dílčí aktivity | Popisy |

|---|---|---|

| Udržovat | Údržba dohod o úrovni služeb | To udržuje dohody o úrovni služeb ve správném stavu. Proces končí udržované dohody o úrovni služeb. |

| Údržba dohod na provozní úrovni | To udržuje dohody na provozní úrovni ve správném stavu. Proces končí udržované dohody na provozní úrovni. | |

| Žádost o změnu SLA a / nebo OLA | Formulace žádosti o změnu SLA a / nebo OLA. Tento proces končí a žádost o změnu. | |

| Hlášení | Implementovaný proces zásad zabezpečení je dokumentován konkrétním způsobem. Tento proces končí zprávy. |

Obrázek 2.5.1 je diagram procesních dat implementačního dílčího procesu. Tento obrázek ukazuje integraci meta-procesního modelu (vlevo) a meta-datového modelu (vpravo). Tečkované šipky označují, které koncepty jsou vytvářeny nebo upravovány v aktivitách fáze implementace.

Obrázek 2.5.1: Procesní model datový podproces údržby

Dílčí proces údržby začíná údržbou dohod o úrovni služeb a údržbou dohod o úrovni provozu. Poté, co se tyto činnosti uskuteční (v žádném konkrétním pořadí) a dojde k žádosti o změnu, dojde k žádosti o změnu činnosti a po dokončení žádosti o změnu činnosti bude zahájena činnost vykazování. Pokud není požadavek na změnu, pak se aktivita hlášení začne hned po prvních dvou činnostech. Koncepty v modelu metadat jsou vytvářeny / upravovány během fáze údržby. Seznam konceptů a jejich definice najdete v tabulce 2.5.2.

| Pojem | Popis |

|---|---|

| DOKUMENTY O ÚDRŽBĚ | Dohody udržovány ve správném stavu. |

| UDRŽENÉ DOHODY O ÚROVNI SLUŽEB | Dohody o úrovni služeb (odstavec zabezpečení) udržované ve správném stavu. |

| UDRŽENÉ DOHODY O ÚROVNI PROVOZU | Dohody o provozní úrovni udržovány ve správném stavu. |

| ŽÁDOST O ZMĚNU | Formulář nebo obrazovka, která se používá k zaznamenávání podrobností o žádosti o změnu SLA / OLA. |

Tabulka 2.5.2: Koncept a definice Plán podprocesu Správa zabezpečení

Kompletní model procesních dat

Obrázek 2.6.1: Kompletní procesně-datový model Proces řízení zabezpečení

Vztahy s dalšími procesy ITIL

Proces správy zabezpečení, jak je uvedeno v úvodu, má vztahy s téměř všemi ostatními procesy ITIL. Jedná se o tyto procesy:

- Řízení vztahů se zákazníky v oblasti IT

- Správa úrovně služeb

- Správa dostupnosti

- Správa kapacity

- Správa kontinuity služeb IT

- Správa konfigurace

- Správa vydání

- Správa incidentů a servisní středisko

- Řešení problémů

- Správa změn (ITSM)

V rámci těchto procesů jsou vyžadovány činnosti týkající se bezpečnosti. Za tyto činnosti odpovídá příslušný proces a jeho procesní manažer. Správa zabezpečení však dává náznaky souvisejícímu procesu, jak tyto činnosti strukturovat.

Příklad: interní zásady e-mailu

Interní e-mail podléhá několika bezpečnostním rizikům, která vyžadují odpovídající bezpečnostní plán a zásady. V tomto příkladu se k implementaci zásad e-mailu používá přístup ITIL zabezpečení.

Je vytvořen tým správy zabezpečení a jsou formulovány a sdělovány procesní pokyny a sděleny všem zaměstnancům a poskytovatelům. Tyto akce se provádějí ve fázi kontroly.

V následující fázi plánování jsou formulovány zásady. Zásady specifické pro zabezpečení e-mailů jsou formulovány a přidány k dohodám o úrovni služeb. Na konci této fáze je celý plán připraven k realizaci.

Implementace probíhá podle plánu.

Po implementaci jsou zásady vyhodnocovány, buď jako sebehodnocení, nebo prostřednictvím interních nebo externích auditorů.

Ve fázi údržby se e-zásady upravují na základě vyhodnocení. Potřebné změny jsou zpracovávány prostřednictvím Žádostí o změnu.

Viz také

- Služby správy infrastruktury

- ITIL v3

- Microsoft Operations Framework

- Systém řízení bezpečnosti informací

- COBIT

- Model zralosti schopností

- ISPL

Viz také

Reference

Zdroje

- Bon van, J. (2004). Správa IT služeb: een introductie op basis van ITIL. Nakladatelství Van Haren

- Cazemier, Jacques A .; Overbeek, Paul L .; Peters, Louk M. (2000). Správa zabezpečení, papírnictví.

- Správa zabezpečení. (1. února 2005). Microsoft

- Tse, D. (2005). Zabezpečení v moderním podnikání: model hodnocení zabezpečení pro postupy zabezpečení informací. Hong Kong: University of Hong Kong.